Flipper Zero:

🐬 Flipper Zero: ¿Juguete hacker o herramienta crítica en la Ciberseguridad Industrial?

👤 Autor: Marcelo Usberto

🔐 Especialista en Ciberseguridad

📅 Revista Ciberseguridad - Julio 2025 Ver Articulo en la Revista

🧭 Introducción: Entre la defensa y el ataque

La evolución de las herramientas de ciberseguridad ha difuminado la línea entre su uso ético y malicioso. Un claro ejemplo es Flipper Zero 🐬, un dispositivo portátil, compacto y multifunción que puede ser tan útil para un pentester como peligroso en manos equivocadas.

En entornos de Industria 4.0, donde convergen tecnologías IT/OT, su impacto puede ser decisivo: tanto como herramienta de testeo como vector de ataque silencioso.

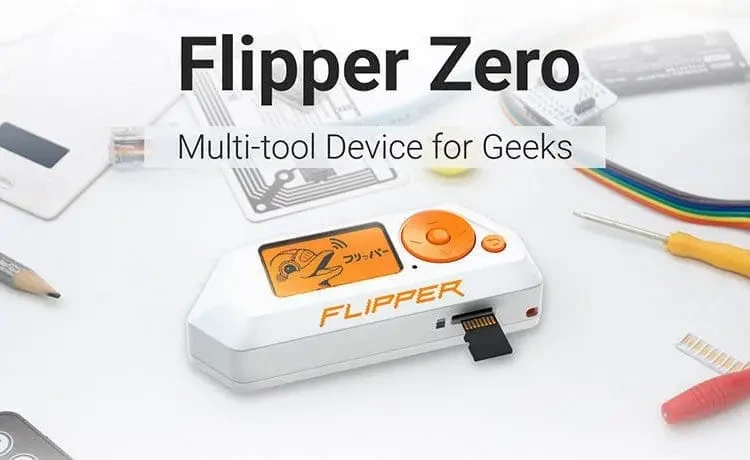

🔍 ¿Qué es Flipper Zero?

🧰 Un pequeño dispositivo de hardware libre y código abierto

🖥️ Con pantalla, botones y diseño amigable

🛰️ Capaz de interactuar con múltiples tecnologías inalámbricas

Diseñado para ser portátil, autónomo y actualizable, se ha convertido en un favorito de la comunidad de ciberseguridad... y también de actores maliciosos.

📦 Disponible en todo el mundo. Su diseño open-source lo hace personalizable y potencialmente más poderoso con cada modificación.

⚙️ Capacidades principales

🔸 Sub-1 GHz (RF) – Captura y clona señales de sensores, IoT, controles remotos

🔸 RFID 125 kHz – Lee y emula tarjetas de proximidad

🔸 NFC 13.56 MHz – Interactúa con tarjetas inteligentes y terminales de pago

🔸 IR (Infrarrojo) – Aprende y reproduce comandos de controles remotos

🔸 GPIO – Controla sensores y sistemas embebidos

🔸 Bluetooth Low Energy (BLE) – Escanea, interfiere y ataca dispositivos conectados

🛡️ Usos legítimos en Ciberseguridad

✔️ Simulaciones de intrusión física

✔️ Auditorías de control de acceso

✔️ Análisis de vulnerabilidades inalámbricas

✔️ Entrenamiento Red Team

✔️ Pruebas de equipos en laboratorios móviles

✔️ Diagnóstico de sensores industriales

🔐 Aliado clave en infraestructura crítica: permite adelantarse a ataques reales.

🚨 Casos reales de uso ofensivo

❌ Clonación de tarjetas RFID

❌ Emulación de señales para abrir portones

❌ Jamming de BLE o Sub-1 GHz

❌ Interrupción de sensores de producción

❌ Replay attacks en dispositivos inalámbricos

❌ Captura de datos mediante NFC emulado

⚠️ Tamaño de un llavero, apariencia amigable... pero peligrosamente eficiente.

🏭 ¿Cómo afecta a la Industria 4.0?

En un ecosistema donde todo está conectado, Flipper Zero puede ser el punto de entrada físico a ataques digitales.

📌 Ejemplos reales:

- ✅ Acceso a salas mediante RFID clonado

- 📶 Sabotaje de sensores vía RF

- 🧲 Interferencia en dispositivos BLE críticos

- 🔐 Manipulación de controladores por NFC

🧪 Ejemplo práctico

Un atacante clona en segundos la tarjeta de un empleado desde su bolsillo y accede a un área crítica. Sin sospechas. Sin alertas. Sin dejar rastro digital.

☠️ Riesgos para las organizaciones

🔓 Acceso físico no autorizado

📴 Bloqueo de comunicaciones BLE o RF

🎭 Suplantación de sensores críticos

📉 Interrupción de procesos automatizados

🔍 Dificultad de detección por su apariencia inofensiva

🧯 Estrategias de prevención

✅ Autenticación multifactor

✅ Uso de tarjetas RFID/NFC cifradas (DESFire EV2 o superior)

✅ Segmentación de redes IT/OT

✅ Monitoreo de frecuencias RF/BLE/NFC

✅ Control de dispositivos personales (BYOD)

✅ Auditorías físicas periódicas

🛠️ Firmware extendido permite incluso crear rogue APs Wi-Fi, emulando redes legítimas para capturar credenciales.

🔗 Otras herramientas similares

⚙️ Hak5 Rubber Ducky – Ataques por USB y automatización de cargas

🌐 WiFi Pineapple – Intercepción y manipulación de tráfico en redes Wi-Fi

Todos ellos representan una nueva era de dispositivos compactos de ataque, que si bien son educativos, pueden ser armas en manos equivocadas.

🧠 Conclusión

Flipper Zero es una poderosa navaja suiza digital. Puede ser un gran aliado o un gran riesgo, dependiendo de quién lo use y cómo lo detectes.

En la era de la Industria 4.0, donde lo físico y lo lógico se entrelazan, la ciberseguridad no puede limitarse al perímetro digital.

👁️🗨️ Proteger sensores, accesos y redes inalámbricas es igual de crítico que proteger servidores.

🎯 Vigilar el entorno físico es cuidar el corazón digital de la empresa.

.webp)